Подмена IP является довольно популярным способом получения доверия к попыткам взлома со стороны злоумышленников, целью которых является в первую очередь осуществление хищения личной информации.

Причем, важно понимать, что любой человек, имеющий отношение к использованию сети интернета оказывается в зоне риска, так как абсолютно у каждого устройства, имеющего доступ к сети есть свой уникальный идентификационный номер. Такая методика хищения, как спуфинг, представляет собой искусственное изменение внешнего вида адреса, используемого для олицетворения. Причем, проявление такой техники может быть абсолютно различным, что приводит к необходимости постоянной осторожности.

Далее мы разберем более подробно, какими чертами обладает описанная мошенническая схема, для чего, а главное – как, применяется и в каких случаях можно столкнуться с приведенным механизмом хищения информации.

Что такое spoofingи как он связан с подменой IP?

Если рассматривать данную технологию, не вдаваясь в технические подробности реализации, то можно дать примерно следующее описание. Суть IP спуфингасводится к тому, чтобы взять часть отправляемых в Internet данных и, путем определенных манипуляций, создать впечатление, что их источник является полностью легальным.

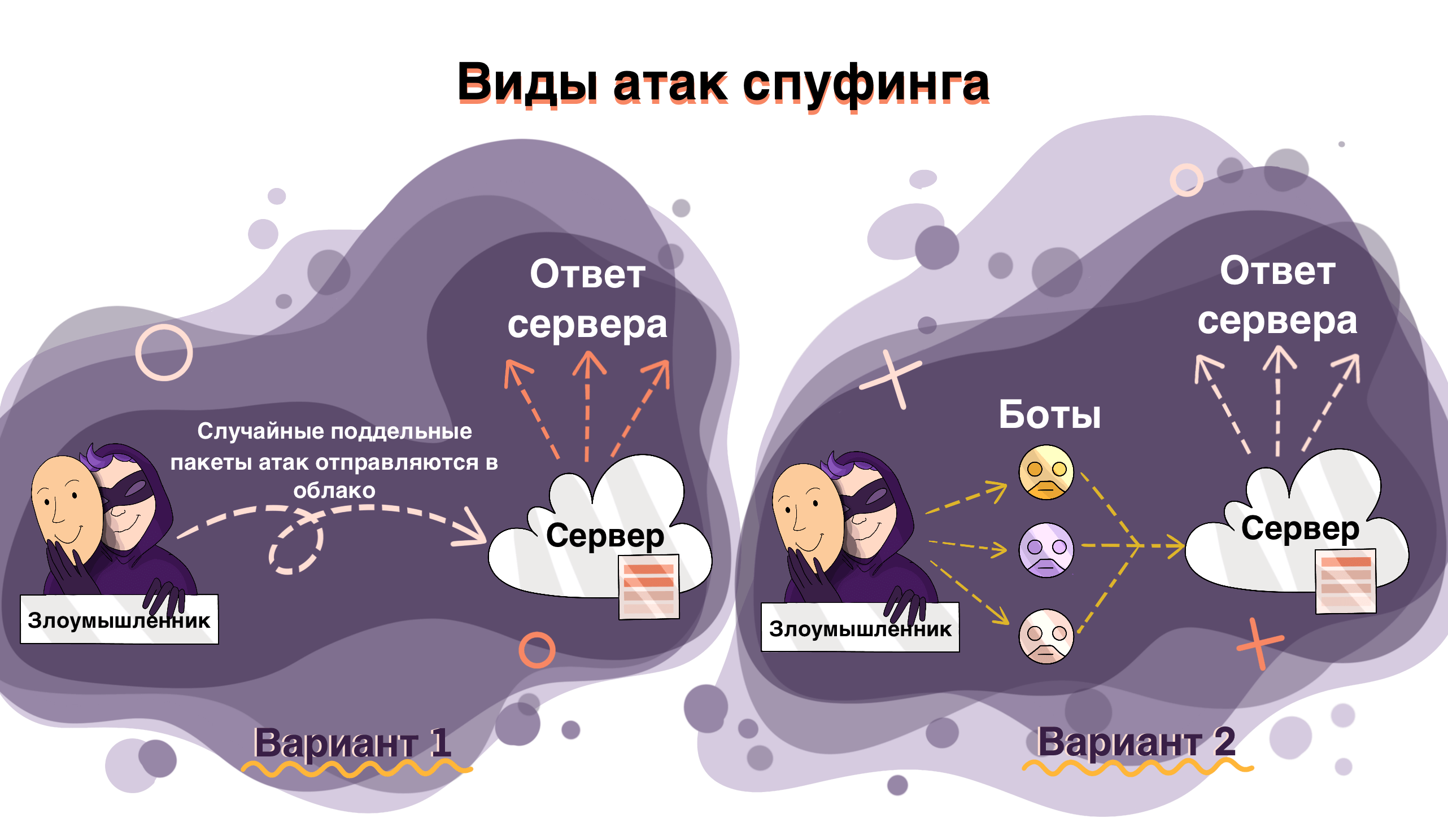

Под данной методикой подразумевается, как правило, несколько разновидностей хакер-атак, среди которых наибольшее распространение получили:

- Запутывание IP-адресации, которое активно применяется для проведения эффективных DDos-атак;

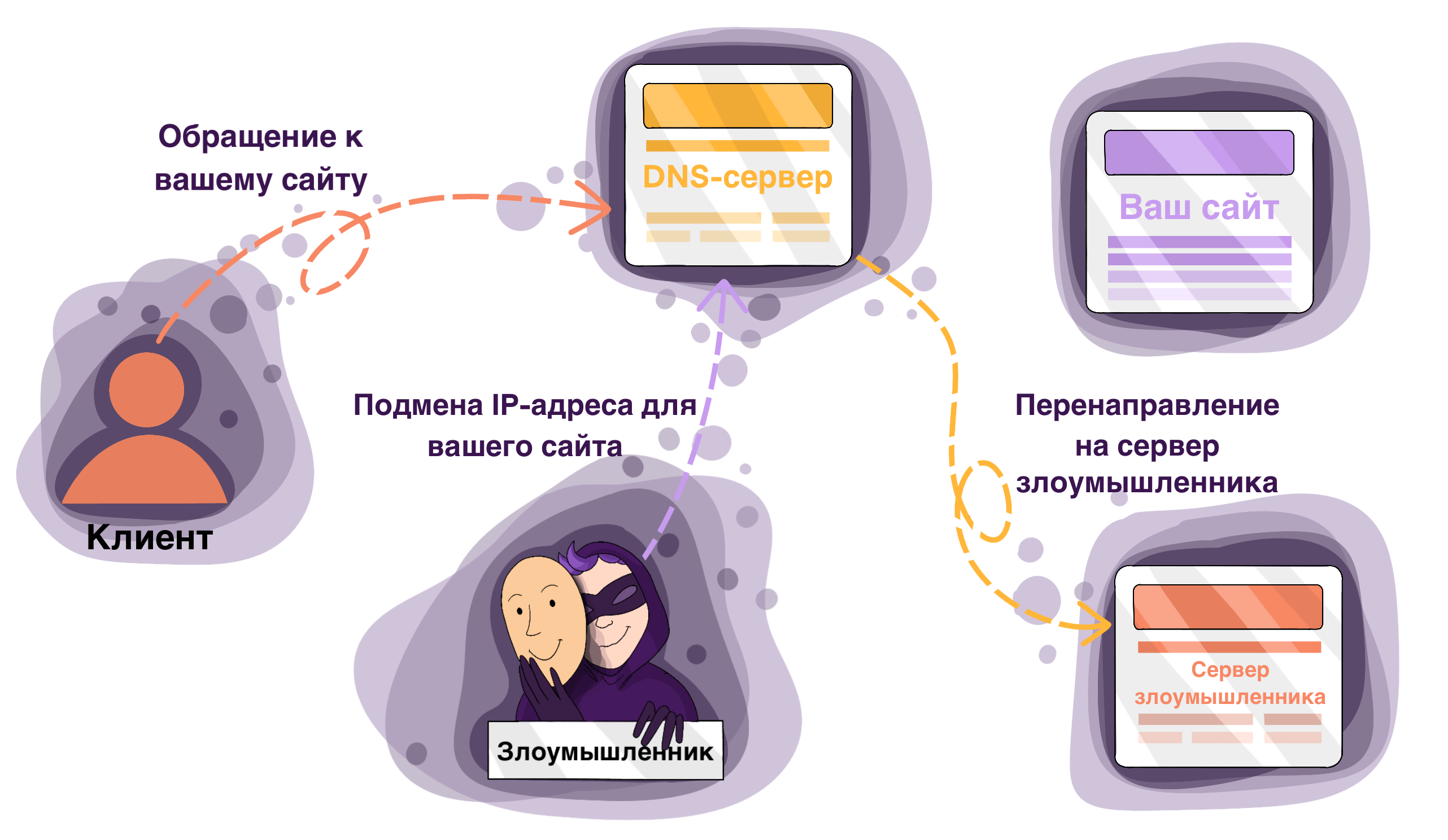

- Spoofingна доменном сервере, позволяющий изменить айпи у исходного DNS сервера, что ведет к осуществлению перенаправления домена на иной адресный код;

- Подмена разрешающего протокола APR, которая является одним из наиболее трудоемких видов атакующих действий. Обусловлено это тем, что злоумышленнику необходимо осуществить связку своего MAC-адреса с легальным IP-address, что позволит осуществлять рассылку фальсифицированных ARP-сообщений.

Если же затронуть более специфические технические особенности, то о описанной механике можно сказать примерно следующее. При ее задействовании осуществляется ручная корректировка информационных идентификаторов в сетевом окружении, что приводит к практически полной незаметности мошеннических действий. Рассмотреть это более детально можно на примере Dos.

При задействовании этих алгоритмов в систему включаются комплекты ботов, к которым привязанные фейковые адрес-комбинации, через которые осуществляется потоковая отправка информации на конкретно заданный сайт/сервер, в связи с чем они переводятся в автономный режим работы. IP-Spoofing в данном случае позволяет эффективно маскировать направленные действия до момента обрушения системы и не дает отследить их источник уже после того, как все случилось.

Основные особенности процесса спуфинга

Чтобы лучше понять, как именно функционирует спуфинг IP адреса, необходимо более подробно рассмотреть вопросы, связанные с операциями над информационными полями в интернет-сети.

Как мы уже выяснили, за каждым зарегистрированным во всемирной паутине устройством закрепляется свой уникальный набор символов, формирующий адресную строку по протоколу IPv4 или IPv6. Данные же, отправляемые компьютером, фрагментируются на отдельные пакеты, которые отправляются на сервер индивидуально. После того, как они достигают своей цели, посредством обратного алгоритма формируется исходный битовый файл и представляется в первозданном виде.

В теории подобный механизм, завязанный на уникальных данных отправителя и получателя должен обеспечивать защиту от вмешательства при передаче цифровых последовательностей в пакетах. Однако, как показывает практика, работает это не всегда.

Айпи-spoofingпозволяет хакеру, задействуя исходные заголовки пакетов данных, изменять их содержимое таким образом, чтобы придать им истинность. При умелом подходе это позволяет нарушить даже самые строгие протоколы безопасности. Это приводит к необходимости поисков нового метода защиты от ip спуфинга.

Одним из таковых можно назвать появление протокола формирования персональной адресации IPv6, обеспечивающий эффективное шифрование и аутентификацию пользователей посредством применения безопасной SSH оболочки и SSL сокетов. Это дает возможность смягчить атаки и снизить вероятные риски, но не устраняет их полностью.

Для чего похищают IP-адреса?

Если говорить о чистых фактах, не давая им моральной оценки, то можно однозначно утверждать то, что личность и связанные с ней факторы имеют большую цену. Желание воспользоваться чужой личиной во многом проявляется в том числе в реальной жизни. Не обошло стороной это и всемирную паутину.

Программа подмены ip адреса является важным элементом деятельности многих онлайн-злоумышленников. Сама по себе процедура не является конечной целью. Гораздо важнее то, какие возможности она открывает. А их действительно много.

Так, посредством применения этой веб-технологии можно выдать себя за более надежный источник, что позволит получить доступ к личной информации, владелец которой ничего не сможет заподозрить.

Подобный подход обладает эффектом домино. Для получения доступа к данным множества людей, веб-хакеру не нужно взламывать каждого из них. Достаточно получить один айпи-адрес и вся система безопасности рухнет. А уже получив личную информацию одних людей, появляется возможность двигаться еще дальше, вытягивая сведения из других.

Сам по себе адрес не имеет ценности. Гораздо важнее то, какой выигрыш взломщик может получить, завладев таким адресом на длительной дистанции. Получение легального IPдает возможность взломщику красть огромное число сведений без риска быть обнаруженным.

Для каких атак используется подмена IP адреса?

Описанные выше технологии активно применяются во множестве типов атак, получивших достаточно широкое распространение.

К наиболее распространенным из них можно отнести такие механики, как:

- Маскировка ботнетов;

- Прямой отказ в обслуживании;

- MITM-атаки.

Для наибольшего понимания того, чем они могут навредить системе в целом и одному человеку в частности, разберем каждую из них более подробно.

Для чего применяется маскировка ботнетов?

Для начала стоит отметить то, что ботнет представляет собой сеть компьютеров, управляемых хакером из одного источника. На каждом из введенных в сетку устройств функционирует самостоятельный бот, осуществляющий враждебные действия от имени управляющего.

Достаточно часто для получения теневого контроля над устройством используются механики заражения компьютера вредоносным программным обеспечением. Чем больше сеть формируется, тем, соответственно, проще с ее помощью осуществлять спам- и DDoS-атаки, рекламные махинации и множество других нелегальных схем.

IP-spoofing в реализации данной схемы играет ключевую роль. Дело в том, что каждый бот обладает своим поддельным адресом, что существенно затрудняет отслеживания источника нападения и, как следствие, позволяет его инициатору эффективно уклоняться от правоохранительных органов. Однако, это далеко не единственное преимущество.

Использование ботнетов с фейк-IP не позволяет уведомить защитную систему о наличии проблемы, что дает возможность значительно продлить срок действия атаки и увеличить выгоду, получаемую с ее помощью. Продолжительность же во многом зависит от навыков атакующего и совершенности оборонительной системы.

DDoS. Основные особенности атак

Под DDos-нападением подразумевается в общем случае выход сайта или сервера из стоя в виду резкого скачка вредоносного трафика. Программы для подмены ip здесь также применяются довольно часто. Существует несколько подвидов агрессивных спуффинг-действий, формирующих весь описываемый механизм.

На первом этапе активно используется DNS-спуфинг, позволяющий обеспечить проникновение в сеть. Для хакера в данном случае важно изменить доменное имя на иной адресный код.

После того, как данный этап оказывается успешно выполненным, открывается возможность для выбора из множества различных вариантов развития событий. Как правило, используется заражение вредоносным ПО, так как это позволит осуществить перенаправление трафика без риска быть обнаруженным. На этом этапе начинает формироваться ботнет-система.

Следующим шагом является осуществление айпи-спуффинга, который необходим для завязки отдельно созданных ботов в единую сетку. Как правило это осуществляется с использованием постоянной рандомизации, что исключает использование одним ботом одного и того же адреса. Это необходимо для того, чтобы защититься от обнаружения и отслеживания. Важно отметить тот факт, что от ip спуфинга защитане поможет, так как его не удастся обнаружить. Это ведет к успешному проведению атаки без последствий для нападающего.

Намного более сложным по сравнению с описанными ранее вариантами можно назвать ARP-spoofing, который также имеет непосредственное отношение к проведению DDoS-attack. Несмотря на более высокоуровневое проведение взлома, он включает в себя оба описанных ранее механизма и не может функционировать без их задействования.

Суть методики сводится к выбору в качестве цели локальной сети и отправление в неё «битых» ARP-пакетов, которые неизбежно приводят к изменению IP-address в сводной МАС-таблице. В случае успешного проведения атаки веб-взломщик одновременно получает доступ ко всем устройствам, инициализированным в рамках одной сети.

Главной целью ARP-отравления является перенаправление всего трафика локалки через один зараженный компьютер для осуществления дальнейших манипуляций, что приводит к возможности выбора между DDOS и MITM атаками.

MITM-атаки

Атакующие действия, относящиеся к категории Machine-in-the-Middle, являются наиболее сложными в исполнении, однако, в случае успеха, они проявляют себя максимально эффективно и несут фатальные последствия для атакованной сетки.

Применение подобной категории атак позволяет осуществлять перехват исходящего потока данных с компьютера еще до того, как они будет переданы в серверную систему. Интернет-мошенник в этом случае получает возможность осуществлять взаимодействие с юзером через поддельные порталы для хищения сведений. Иногда перехват осуществляется третьим лицом при взаимодействии между двумя легальными устройствами, что позволяет пропорционально увеличить эффективность взлома.

Как и в предыдущих случаях, MITM-механизмы базируются на подделке айпишника, так как для их реализации необходимо нарушение доверительной цепочки таким образом, чтобы пользователь не смог этого раскрыть.

Такая механика обладает большей ценностью по сравнению с описанными ранее. Это связано в первую очередь с том, что при успехе проведения захвата устройства, сбор информации можно осуществлять в течении длительного времени без риска быть раскрытым.

В целом MITM-атака — это опасный и очень прибыльный способ получения информации о пользователе, а спуфинг IP-адреса — ее центральная часть.