Безопасность сайта на текущий момент является довольно серьезной задачей как для владельцев Интернет-ресурса, так и для его разработчиков. По мере роста популярности всемирной паутины, его применение существенно расширилось. Помимо поиска информации, в нем также осуществляется общение между людьми, шоппинг, развлечения, исследовательская деятельность и многое другое. Проверки уязвимостей позволяют предотвратить распространение вредоносных программ и спама, что дает возможность обезопасить пользователей от негативного воздействия.

При этом, важно понимать, что от угрозы взлома не защищен никто от крупных межнациональных ресурсов до небольших локальных блогов. Это приводит к необходимости принятия определенных мер для обеспечения защиты, как своих личных данных, так и конфиденциальной информации, оборот которой необходим для нормального функционирования сервиса.

У злоумышленников существует множество способов взлома веб-сайтов для размещения на них вредоносного ПО, необходимого, для хищения конфиденциальных сведений или уничтожения важной для функционирования сайта информации. Далее мы разберем основные слабые места и методы их устранения в рамках мониторинга ресурса.

Почему важно проверять безопасность сайта?

Многие пользователи считают, что их веб-ресурс настолько мал, что никто не станет даже пытаться его взломать. Какой смысл, если есть более «крупная рыба»? Однако, такая мысль – это заблуждение, причем весьма опасное.

Примером тому служит статистика WordPress, которая выявила высокий уровень угрозы блогерам. В виду того, что многие владельцы веб-сайтов, не обращали внимание на обеспечение актуальной защиты, более семидесяти процентов ресурсов оказались под угрозой взлома. Причем, речь идет не о мелочах, которые решаются простой заменой пароля. Уровень угроз куда выше и может нанести непоправимый вред инфраструктуре портала и его непосредственным пользователям.

Среди наиболее существенных опасностей стоит выделить:

- Внесение вредного кода в тело сайта, который в скрытом режиме заражает устройства пользователей ПО. Зачастую найти и удалить его после внедрения бывает крайне сложно.

- Порча критических страниц или замещение их на нелегальные сайты с запрещенным контентом.

- Потеря опубликованных на веб-портале материалов.

- Кража конфиденциальной информации владельца и/или пользователей веб-ресурса с целью несанкционированного использования или перепродажи. Наиболее часто это касается платежных данных от банковских карт, логинов, паролей и паспортных данных, которые необходимы для совершения ряда транзакций.

- Получение доступа к иным интернет-сайтам, расположенным на том же физическом сервере.

- Блокировка интернет-сайта в сео-системах Google при обнаружении вредоносных программ в коде. Это ведет к существенному снижению трафика, проходящего через портал, а также падение количества уникальных посетителей.

- Изменение данных администратора, что исключает возможность доступа к управлению и редактированию ресурсов

Особенно серьезный ущерб можно получить, если под атаку попадет интернет-магазин. Причем, не имеет значения, насколько он масштабный. Дело в том, что подавляющее большинство хакерских атак являются автоматизированным и применяются массово ко всем ресурсам при выявлении в них слабых мест. Именно по этой причине системы безопасности сайта необходимо регулярно обновлять и осуществлять их мониторинг.

Основные причины успешных взломов

Из сказанного выше мы можем понять, что хакерство, как явление, получило довольно широкое распространение. Однако, открытым остается еще один вопрос: какие же методики они используют чаще всего?

Любой человек, хоть раз сталкивавшийся с сайтостроением, представляет, насколько это сложный процесс. Каждый аспект прорабатывается в течение многих дней и недель специалистами, которые обладают обширными знаниями о программировании и серверном обеспечении. Когда речь идет о крупном ресурсе с большим числом специалистов, такой подход позволяет обеспечить высокий уровень защищенность без существенных дополнительных усилий. Но ситуация меняется, когда речь заходит о небольших сайтах, над которыми иногда работает и вовсе один единственный человек.

Довольно часто безопасность данных сайта нарушается в связи с неаккуратностью администраторов. В частности, речь идет об использовании легко угадываемых логинов/паролей, которые легко можно подобрать. По факту, это самая простейшая и банальная форма взлома. Однако, в виду того, что она работает, она получила огромнейшее распространение. По статистике WordPress больше пятидесяти процентов всех владельцев сайтов используют для доступа администратора стандартный логин admin, что решает половину всей задачи за хакера. А использование простого пароля делает доступ к аккаунту практически свободным.

Еще одной массовой «болезнью», которая обеспечивает беспрепятственный доступ к веб-сайту злоумышленникам, является отсутствие обновлений подключенных плагинов до актуальной версии. Это позволяет пользоваться старыми известными уязвимостями в коде, в то время, как на актуальных ревизиях они устранены.

Существует множество более сложных и изощренных методик взлома интернет-порталов, однако, как показывает практика, большинство хакер-атак осуществляется именно подбором пароля и использованием неактуального программного обеспечения.

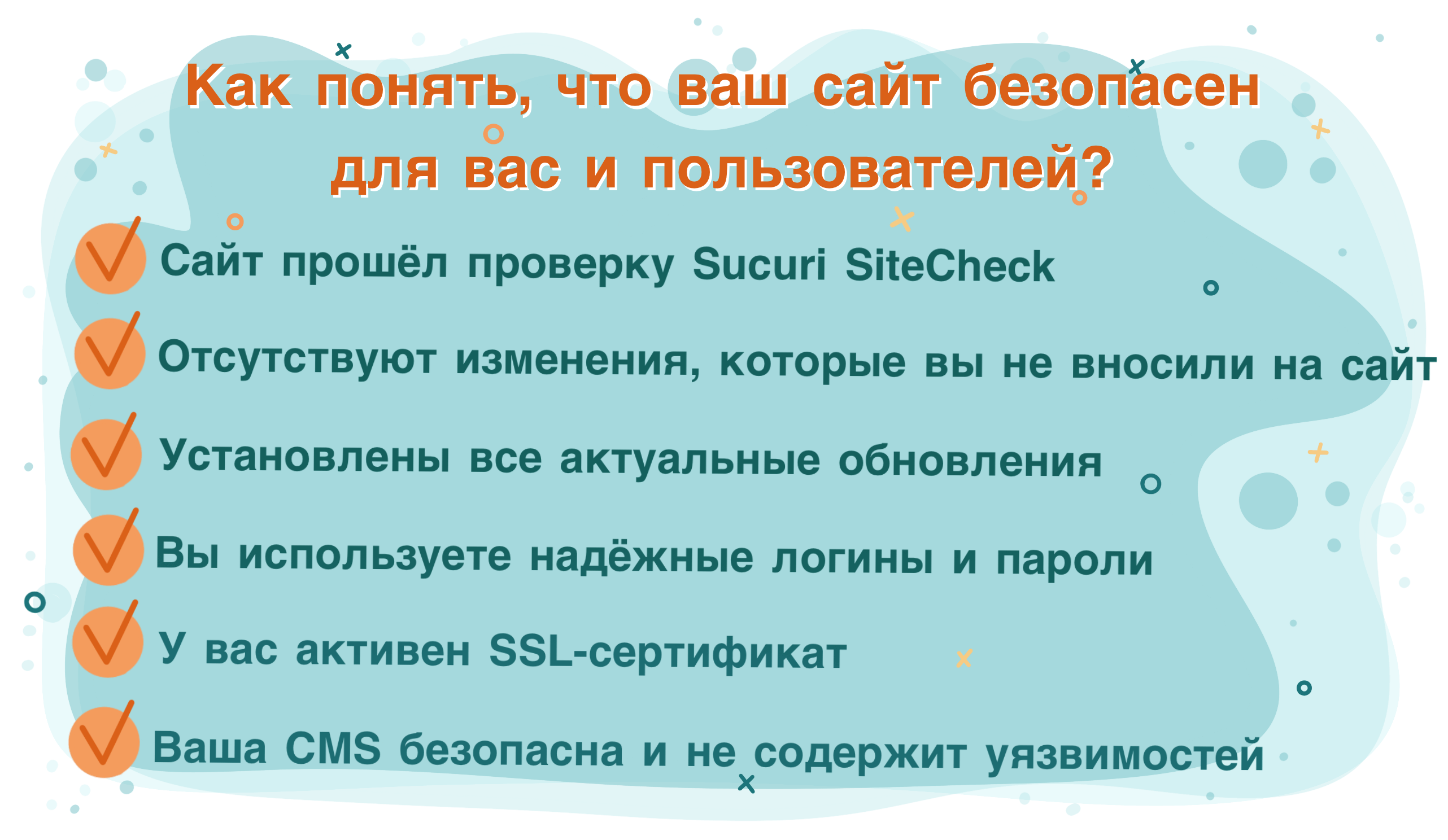

Как выполнить проверку безопасности веб-сайта?

Для выявления уязвимых мест и их последующего устранения необходимо использовать комплексный аналитический подход, позволяющий посредством различных инструментов проверить фронтенд и бэкенд составляющие на наличие лазеек для хакеров, а также убедиться в безопасности личных данных для доступа и отсутствии их компрометации.

Использование онлайн-сканера

Проверить безопасность сайтов онлайн можно с использованием специальных виртуальных сканеров, которые в режиме удаленного доступа осуществляют анализ веб-сайта на наличие наиболее разбранённых уязвимостей в системе. Среди наиболее существенных достоинств, представленной методики можно выделить отсутствие необходимости в установке дополнительного программного обеспечения, а также минимальное количество времени, затрачиваемого на проверку.

На текущий момент в свободном доступе существуют десятки сканеров, обладающих высокими показателями эффективности. Наиболее простым в использовании можно назвать Sucuri SiteCheck. Указанный инструмент является привлекательным вариантом, так как он позволяет не только обнаруживать проблемы, но и сразу же устранять их.

Кроме того, указанный инструмент позволяет проверить ресурс по спискам блокировки и удалить оттуда после исправления всех выявленных недостатков. Это делает использование онлайн-сканеров оптимальным решением для старта повышения безопасности использования веб-портала.

Выявление несанкционированных изменений

В случае, если вы подозреваете, что на сайте имеется вредоносное ПО, или даже однозначно знаете об этом, выявить источник заражения бывает достаточно проблематично. Существует несколько нюансов, которые необходимо проверять в первую очередь.

Они являются явными индикаторами стороннего вмешательства:

- Появление ссылок, которые не добавлялись администратором;

- Изменение содержимого страниц или появление новых ответвлений в каталоге сайта;

- «Самопроизвольное» изменение настроек;

- Внезапное появление нового модератора или администратора без вашего ведома;

- Изменение в количестве и содержании плагинов и/или тем.

Довольно частой практикой является внесение изменений на уровне кода сайта. Если вы имеете представление о кодировке, то можно вручную внести изменения для устранения вредоносного влияния. Однако, перед этим необходимо сделать резервную копию всех важных файлов.

При наличии доступа к сайта по FTP, имеется возможность также отсортировать по датам изменений и выявить сторонние корректировки кода сайта.

Если же сайт периодически заражается без видимых причин, возможно причина кроется в сервере, на котором осуществляется хостинг.

Проверьте наличие актуальных обновлений

Как уже было отмечено ранее, неактуальное ПО, используемое для функционирования веб-портала, является одним из наиболее распространенных методов обеспечения доступа хакеров к административным сервисам управления ресурсом. Для обеспечения безопасности сайта крайне важно следить за тем, чтобы все обновления были установлены.

Для пользователей WordPress это не составляет большого труда, так как, начиная с версии 5.5, обновление всех интегрированных компонентов осуществляется CMS в автоматическом режиме.

Использование надежных логинов и паролей

Наиболее популярной причиной успешного взлома аккаунта является слабый пароль от основной учетной записи. Посредством программ грубой силы это дает возможность легко получить доступ к правам администратора и, как следствие, возможность вносить любые изменения на сайте.

Несмотря на то, что сложный пароль бывает трудно запомнить, что делает доступ менее удобным для владельца, восстановление доступа после взлома – это еще более неудобный и долгий процесс, который далеко не всегда может увенчаться успехом. Поэтому стоит озаботиться сложной системой защиты. При наличии возможности рекомендуется использовать также двухэтапную аутентификацию.

В норме, пароль должен состоять из прописных и строчных букв, цифр и символов. Оптимальным вариантом является использование случайно сгенерированной комбинации, которая не основана на использовании слов и личной информации. Это существенно усложняет доступ для злоумышленников.

Проверьте свой SSL-сертификат

Устаревший SSL-сертификат обычно проявляется сразу. Современные браузеры моментально блокируют доступ к веб-сервису в случае несоответствия данных и выводят предупреждение о наличии просрочки сертификата. В случае возникновении такой ошибки стоит проверить не только срок действия ключа, но и поддержку актуальной версии SSL/TLS протокола.

Заметить несоответствие SSL можно по адресной строке браузера. Если все нормально, там отображается серый замок. Это актуально для подавляющего большинства ресурсов. В случае наличия несоответствий он становится красным или перечеркивается, что ясно дает пользователю понять о наличии проблем. Для получения всей информации о проверенном SSL сертификате, достаточно дважды щелкнуть по значку замка.

Общие уязвимости

Помимо описанных выше особенностей, на множестве WordPress-сайтах имеется множество иных направлений атаки, которые на первый взгляд кажутся совершенно безобидными. Однако, на практике, они открывают широкий доступ к большому массиву информации.

Для их перекрытия необходимо более детально изучать структуру конкретного сервиса и возможности CMS по обеспечению безопасного функционирования веб-сервиса.