Что такое DDoS атаки и почему все хотят от них защититься?

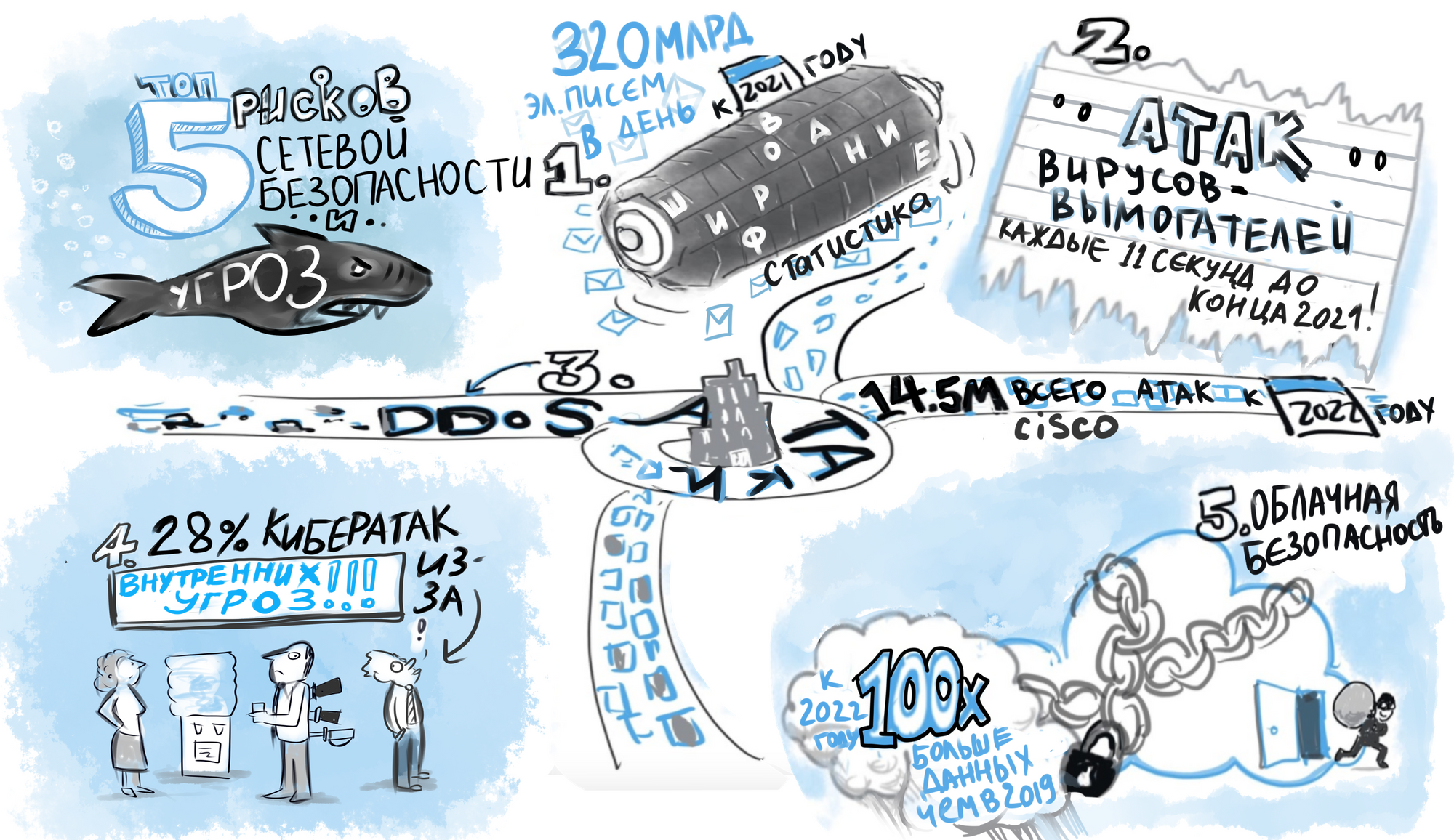

Ответ прост, это хакерское нападение на работающую систему с целью парализовать работу этой системы. Представьте себе протестующую толпу на улицах города. Они блокируют движение и шумят. Поэтому водителям приходится ехать в объезд, работа городских служб осложняется, многие компании не могут нормально работать. Такая толпа попросту блокирует движение в городе и бизнес процессы на несколько часов как минимум. Хакеры делают то же самое, атакуя системы и их узлы. Более того, количество DDoS атак быстро растет каждым с годом. По данным журнала “Executive Summary State of the Internet Security,” к 2022 году количество атак достигнет 14,5 миллиарда в год. Таким образом, каждые 11 секунд происходит как минимум одна хакерская атака. Для интересующихся, инфографика ниже иллюстрирует ситуацию более наглядно.

Для бизнеса это миллиардные убытки. Чаще всего страдают от ддос атак международные корпорации и финансовые гиганты, такие как Yahoo, eBay, JP Morgan Chase и другие. Но это уже тема отдельной статьи.

Нам достаточно понимать, что ддос атака - это серьезно и дорого. А значит, нужно от нее защититься. А чтобы защититься правильно, необходимо понимать, какие есть виды ддос атак.

Вернемся к нашим протестующим.

Итак,

- SYN Flood: протестующие атакуют TCP. Другими словами, TCP соединение получает новые запросы быстрее, чем может с ними справиться. В результате падает вся сеть.

- ACK Flood: протестующие атакуют сервер, засыпая его требованиями aka сервер перегружается пакетами TCP ACK

- SYN/ACK, RST Flood: протестующие пишут гневные письма и заваливают ними все инстанции (сервер заваливается поддельными пакетами SYN-ACK)

- DNS Amplification: атакующие усиливают распознаватели DNS до тех пор, пока не ляжет вся система

- NTP Amplification: атакующие усиливают распознаватели NTP до тех пор, пока не ляжет вся система

- UDP Flood Attack Defense: протестующие становятся IP-пакетами, содержащими дейтаграммы UDP, которые перегружают случайные порты на целевом хосте

- UDP Fragment Attack Defense: атакующий перегружает сеть, используя механизмы фрагментации дейтаграмм.

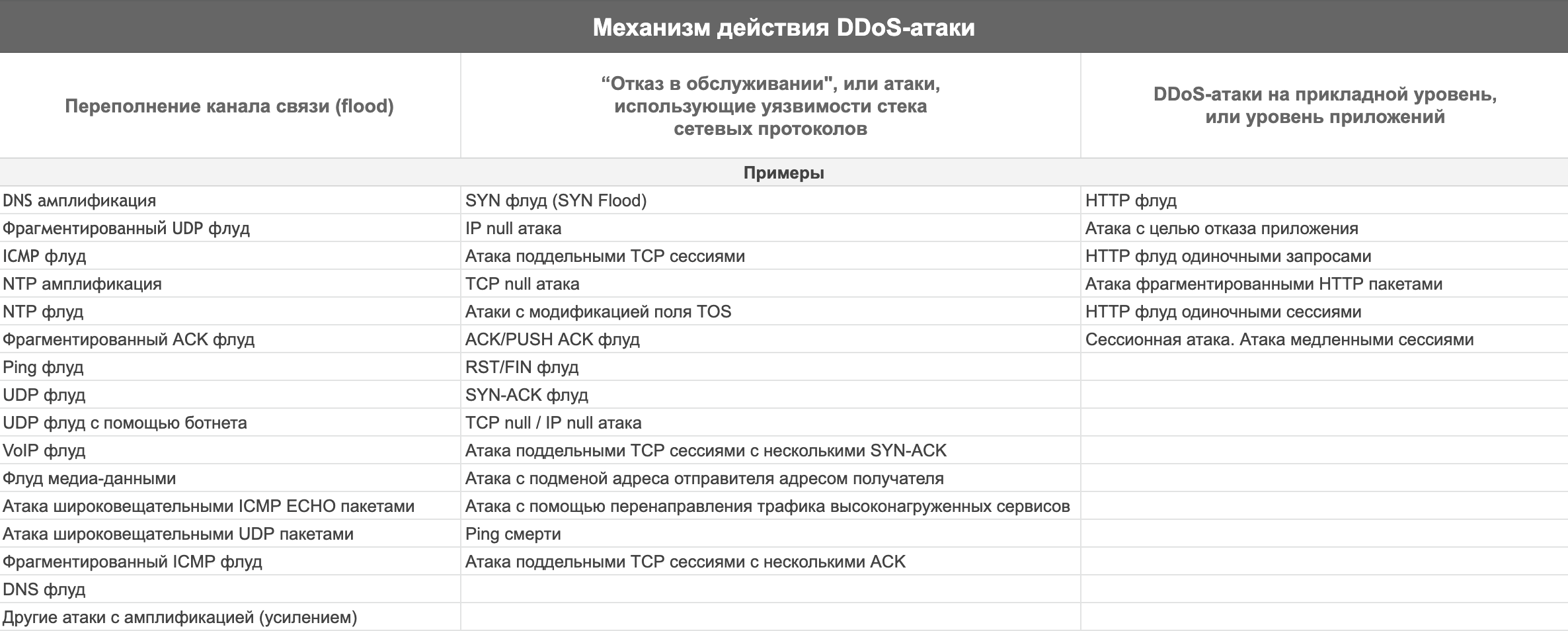

Типы DDoS атак

В общем и целом, DDoS атаки можно классифицировать на несколько групп в зависимости от протоколов, используемых для передачи данных, сетевого уровня атаки, и механизму действия.

В зависимости от уровня атаки:

- Канальный

- Сетевой

- Транспортный

- Прикладной (на уровне приложений)

В зависимости от способа реализации DDoS атак:

- Существуют атаки, целью которых является истощение ресурса сервера. Сервер тратит все свои мощности и время на обработку специальных пакетов, что в результате приводит к перегрузке сервера. И необратимому падению системы в результате.

- Есть атаки, которые “целятся” на полосу пропускания. В этом случае не сервер, а полоса пропускания является объектом атаки, и она же и выходит из строя при перегрузке. Чтобы добиться такого эффекта, хакеры используют подключение с большей полосой пропускания, чем у сервера, и “засыпают” полосу пакетами. В другом случае, хакеры используют очень медленное соединение, и отправляют пакеты с нескольких компьютеров.

- Кроме этого, можно положить систему, используя искаженные сетевые пакеты. В этом случае некорректные пакеты отсылаются на сервер, нарушая работу его операционной системы или других программ. Фактически, в этом случае хакеры используют программные уязвимости данного сервера. Такие уязвимости могут быть в программном коде или в системе защиты.

В зависимости от механизма действия:

Если перевести таблицу на более простой и доступный язык, то стоит сказать, что переполнение канала связи или флуд - не что иное, как целенаправленное перегружение трафика жертвы. Отказ в обслуживании - это атака на уровне протоколов, тот самый известный “пинг смерти.” А также на уровне приложений, хакеры атакуют веб-сервера и CMS-платформы, чтобы вывести их из строя.

Самые частые и самые распространенные флуд-атаки это UDP-флуды, ICMP-флуды и Ping-флуды. При UDP-флуде, жертва получает множество поддельных UDP-пакетов с разных IP адресов, что перегружает сетевые интерфейсы. При ICMP-флуде, на сервер поступает множество ICMP-запросов, и перегружается сам сервер. Ну и при Ping-флуде сервер, соответственно, получает огромное количество Ping-запросов, опять же, от разных адресов. Ping-флуд один из самых коварных, потому что его тяжело заметить и отличить от обычного трафика.

Отличие атак на уровне протокола от атак на уровне канала связи - в основной мишени атаки. В то время как атаки на уровне канала связи перегружают трафик жертвы, атаки на уровне протокола направлены именно на уязвимость протокола на сервере. Один из самых известных атак такого типа - пинг смерти. Жертве отправляется пинг настолько большого размера, что жертва не может его обработать, и перестает работать. По правде говоря, такой вид атаки был максимально популярен в 90-е. Сейчас, пинг смерти обычно направлен на определенное приложение. Хотя, эту опасность нельзя недооценивать, потому что достаточно одного атакующего, и можно вывести из строя целый серверный центр. При синхронной же атаке, используются уязвимости TCP-протокола, “рукопожатия” между клиентом, хостом и сервером. Таким образом, DDoS атака поражает самое слабое место системы, используя “рукопожатия” как вход в систему.

Ну и последнее, атаки на уровне приложений. Хоть и выглядят они не так устрашающе, но вполне могут парализовать всю систему, особенно если она работает на веб-сервере. В зоне особой опасности также WordPress или Joomla, потому что сервера, работающие с ними, обычно довольно медленно обрабатывают данные. Например, в результате атаки на DNS-сервер по ложным IP адресам будут ходить все пользователи, а не только клиент-жертва. Более того, когда запрос кешируется, даже при подобных запросах пользователи будут переходить на подставные адреса.

Обобщая, можно сказать, что любая DDoS-атака направлена на то, чтобы “перегрузить” атакуемую систему запросами, сделать так, чтобы эта система оказалась не в состоянии “обслужить” запрос реального пользователя, обрабатывая множество “поддельных” запросов.

Так что же делать?

Защищаться!

Как же защититься лучше всего?

Мы рекомендуем использовать многоуровневую защиту, которая является наиболее эффективной. Именно такую предлагает King Servers. Наша защита от DDoS-атак включает в себя фильтрацию на основе маршрутизации, аппаратный межсетевой экран и прочие аппаратные средства. Подобная система может выдержать DDoS-атаку до 100Gbps+, в зависимости от типа атаки.

Описанная система защиты от DDoS атак является лучшим выбором для корпоративных облаков, телекоммуникации, VOIP с малыми задержками, игровых серверов и прочих IT-инфраструктур.

P.S. И никаких уличных протестов!