Оглавление

Искусственный интеллект становится оружием в арсенале киберпреступников – а бизнесу приходится искать новые способы защиты.

Представьте себе хакера, получившего в напарники искусственный интеллект. Звучит как сюжет фантастического триллера, но это уже реальность. Алгоритмы машинного обучения, которые пишут музыку и помогают в медицине, теперь стоят на службе у злоумышленников. Они подбирают пароли, пишут правдоподобные письма, подделывают голоса – и делают атаки более массовыми, изощрёнными и незаметными. В этих условиях бизнесу приходится действовать на опережение, усиливая киберзащиту и тоже призывая ИИ на свою сторону.

ИИ в руках хакеров: новая эра атак

Эпоха «кустарных» одиночных атак уходит в прошлое. На смену ей приходит эра автоматизированных, адаптивных кибератак, где многое делает искусственный интеллект. Злоумышленники больше не ограничены ручной работой – они делегируют рутину умным алгоритмам. В результате атаки, на подготовку которых раньше уходили недели, теперь запускаются за считанные часы. Причём каждая из них может быть точечно нацелена на жертву и замаскирована под обычную деятельность, так что старые средства защиты видят лишь «белый шум». Давайте рассмотрим, какие ИИ-инструменты взяли на вооружение современные киберзлодеи.

Интеллектуальный подбор паролей

Пароли давно являются первой линией обороны, и злоумышленники научились её проламывать с помощью ИИ. Brute-force атаки (перебор паролей) и password spraying становятся умнее: нейросети анализируют утёкшие базы данных паролей, общие шаблоны и даже информацию о конкретной жертве, чтобы угадывать комбинации не вслепую, а прицельно. В результате получается своего рода «умный перебор». Например, если обычный хакер перебирал бы тысячи стандартных паролей, то ИИ-модель сначала выяснит, какие предпочтения у сотрудника, и попробует самые вероятные варианты. Системы уже сейчас способны за несколько часов просканировать миллионы логинов и провести интеллектуальный брутфорс, адаптируя словарь паролей под профиль жертвы.

Представьте, что пароль – это замок, который ИИ пытается открыть не подбором всех ключей подряд, а изготовлением отмычки по слепку замочной скважины. Нейросеть обучается на миллионах паролей и замечает, что люди часто добавляют в конце года число «2023» или используют названия футбольных команд. Зная о увлечении администратора Иванова командой «Спартак», алгоритм первым делом проверит пароли вроде Spartak2023 – и с пугающей вероятностью может сразу попасть в точку. В реальных кейсах такие ИИ-инструменты взлома позволяют хакерам оставаться незаметными: вместо миллиона бесцельных попыток они делают десятки продуманных и часто успешных. Атака идёт «тихим ходом», не вызывая мгновенной блокировки аккаунта. В итоге злоумышленники получают доступ быстрее и с меньшим риском засветиться.

Фишинговые письма от нейросети

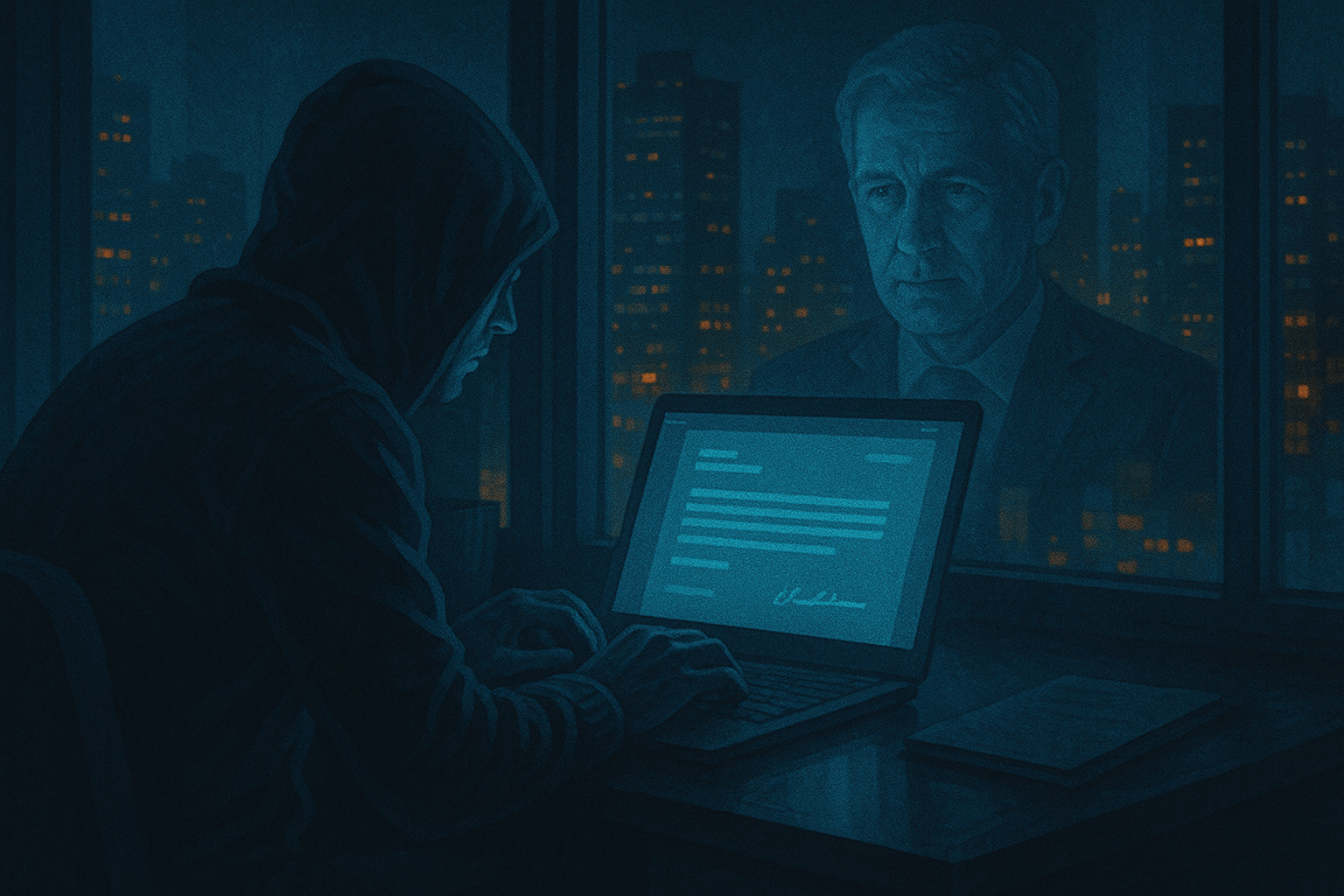

Помните те грубые фишинговые письма с ломаным языком и явными ошибками? С появлением генеративного ИИ они превращаются в грамотно написанные, убедительные сообщения. Нейросети научились писать письма не хуже опытного копирайтера, да ещё и имитировать стиль нужного человека. Злоумышленник может с помощью ИИ собрать информацию о жертве и подготовить по-настоящему персонализированное послание.

Например, вместо массовой рассылки «Ваш аккаунт будет заблокирован, срочно перейдите по ссылке» теперь возможен другой сценарий. Допустим, финансовый директор компании получает письмо якобы от CEO: безупречно написанный текст, в котором упоминается недавняя встреча, названы по имени ключевые партнёры и стоит убедительная просьба срочно перевести средства на новый счёт для важной сделки. Ни одной ошибки, стиль один-в-один как у вашего руководителя. Будете ли вы сомневаться? Именно так работает гипер-таргетированный фишинг на основе ИИ. Алгоритм пройдётся по открытым данным – от LinkedIn до новостей на вашем корпоративном сайте – и сгенерирует письмо, от которого сложно отличить от реального.

Более того, ИИ масштабирует фишинговые атаки. Если раньше детальный обман готовили только для особо ценных целей, то теперь нейросеть может штамповать сотни вариаций писем под разных сотрудников. Каждому – свой подход: кого-то напугают «утечкой данных», кому-то пришлют документ «по проекту, над которым вы работаете» с заражённым вложением. За счёт машинного интеллекта такая кампания требует минимального участия злоумышленника, а эффективность её многократно выше старого спама.

Дипфейки и голосовые подделки

Мы привыкли доверять своим глазам и ушам, но эпоха deepfake бросает вызов этому доверию. ИИ теперь способен сгенерировать поддельное видео или голос, практически неотличимые от реальных. Для киберпреступников это открывает новые горизонты социальной инженерии. С помощью дипфейка можно убедительно выдать себя за другого человека – от знаменитости до вашего коллеги – и добиться желаемого.

Представьте, что вам звонит по видео в мессенджере директор партнерской фирмы: вы видите его лицо на экране, слышите его голос, и он просит срочно помочь, например, перевести деньги или выдать доступ к системе. Звучит правдоподобно – ведь вы лично видите и слышите знакомого человека. Но что если это вовсе не он? Уже были случаи, когда мошенники с помощью ИИ-клона голоса руководителя компании обманывали сотрудников на крупные суммы. В одном из таких инцидентов финансовый директор получил звонок от «генерального директора» и, услышав до боли знакомый голос босса, без сомнений перевёл крупную сумму – как оказалось, злоумышленникам.

Сегодня создать аудио- или видеодипфейк стало намного проще: достаточно нескольких минут записи голоса или пары фотографий, которые люди часто сами выкладывают в соцсети. Так, мошенники крадут голос из открытых видео обычных людей и затем звонят их родственникам, выдавая себя за попавшего в беду близкого. Понятно, что, услышав голос сына или брата, человек моментально забудет про осторожность – этим и пользуются аферисты. В корпоративной сфере подобный обман может принять форму звонка «от имени» директора с приказом или видеосообщения от якобы клиента.

Грань между реальностью и подделкой стремительно стирается. Дипфейки вооружают злоумышленников харизмой и авторитетом тех, кого они имитируют. И если раньше против социальной инженерии помогала бдительность и обучение сотрудников (не доверять сомнительным письмам, перезванивать отправителю для проверки и т.д.), то как быть, когда на экране – реальный облик начальника, а по телефону – его родной голос? Бизнесу уже сейчас стоит задуматься над дополнительными методами верификации и не полагаться только на чувственное восприятие.

Готовы перейти на современную серверную инфраструктуру?

В King Servers мы предлагаем серверы как на AMD EPYC, так и на Intel Xeon, с гибкими конфигурациями под любые задачи — от виртуализации и веб-хостинга до S3-хранилищ и кластеров хранения данных.

- S3-совместимое хранилище для резервных копий

- Панель управления, API, масштабируемость

- Поддержку 24/7 и помощь в выборе конфигурации

Результат регистрации

...

Создайте аккаунт

Быстрая регистрация для доступа к инфраструктуре

Автоматизированный поиск уязвимостей и эксплойтов

Ещё одна суперспособность, которую ИИ даровал хакерам, – моментальный взлом. Задачи, на которые ранее уходили часы работы эксперта, теперь выполняются алгоритмами за секунды. Машинное обучение умеет искать уязвимости в коде и инфраструктуре, а также помогать в создании эксплойтов – фрагментов кода, с помощью которых взламывают системы. Проще говоря, ИИ может действовать как бесконечно трудолюбивый и талантливый автоматический «пентестер» на службе у злоумышленника.

Например, раньше хакеру нужно было вручную сканировать сайты или перебивать команды сканеров, надеясь найти знакомую уязвимость. Теперь же достаточно запустить соответствующую модель – и та автоматически протестирует тысячи веб-приложений на известные дыры. Обнаружив что-то интересное, ИИ не остановится на полпути: он способен сгенерировать рабочий эксплойт, воспользовавшись своими знаниями о похожих случаях. В 2023–2025 годах появились первые вирусы, оснащённые встроенной языковой моделью, которые сами пишут для себя вредоносные модули и мгновенно меняют тактику атаки. Один из таких примеров – экспериментальные вредоносные образцы, использующие LLM-подобные компоненты для генерации скриптов заражения.

Кроме того, ИИ участвует и на более «мирных» полигонах – например, на соревнованиях по кибербезопасности CTF. Уже сейчас команды программистов активно применяют нейросети, чтобы за ограниченное время найти баги и написать эксплойт к выданной уязвимой программе. Если молодые специалисты обучаются взлому вместе с ИИ-ассистентами, представьте, какой инструментарий окажется в распоряжении мотивированной криминальной группировки. Фактически, машина может мгновенно проанализировать исходный код приложения на предмет ошибок, изучить конфигурацию серверов и подсказать, где тонко.

Массовость, адаптивность и скрытность – три кита, на которых держатся новые атаки с применением ИИ. Машины позволяют преступникам атаковать сразу широкую аудиторию и одновременно персонализировать каждую попытку. А главное – такие атаки умеют подстраиваться на лету. Если вчера сработала фишинговая схема, завтра ИИ немного её изменит, чтобы обойти свежие фильтры. Если система защиты отсекает определённый тип трафика, зловредный алгоритм мигом перестроится и найдёт обходной путь. В итоге атака продолжается, даже когда часть её выявлена, причём без прямого участия человека – оператор лишь наблюдает за «творчеством» своего ИИ.

Столкнувшись с таким противником, классические средства безопасности часто пасуют. Но это не повод опускать руки – напротив, пришло время и бизнесу задействовать интеллектуальные защиты.

Как бизнесу защититься от AI-атак

Картина угроз может выглядеть пугающе, но у медали две стороны. Искусственный интеллект способен служить и силам добра – помогая специалистам по безопасности обнаруживать атаки и ставить ловушки для злоумышленников. Ниже мы рассмотрим ключевые меры, которые позволят укрепить оборону бизнеса в условиях появления AI-атак. Речь пойдёт как о технологических решениях (инструментах на основе машинного обучения), так и об организационных шагах. Важно понимать: чтобы противостоять киберпреступникам с нейросетями, защитные стратегии тоже должны стать умнее и проактивнее.

Продвинутые IDS/IPS на базе ИИ

IDS/IPS – это системы обнаружения и предотвращения вторжений, своего рода «сторожевые псы» сети. Раньше их работа основывалась главным образом на сигнатурах известных атак (то есть они искали знакомые шаблоны в трафике). Но против новых, заранее неизвестных угроз такой подход слабоват. Спасает внедрение искусственного интеллекта в IDS/IPS. Алгоритмы машинного обучения позволяют анализировать сетевой трафик гораздо гибче: модель учится отличать нормальное поведение сети от подозрительного и способна выявлять аномалии, даже если они не похожи ни на одну из ранее зафиксированных атак.

Представьте классическую ситуацию: злоумышленник проводит «low-and-slow» атаку – перебирает пароли очень медленно, чтобы не вызвать тревоги. Обычные системы могут не заметить, а умная IDS обратит внимание, что, скажем, каждый день в 3 часа ночи происходит по 5 неудачных попыток логина в важную систему – и забьёт тревогу. Более того, современные решения могут не просто сигнализировать, но и автоматически применять меры: блокировать подозрительный IP-адрес, останавливать сессию, перенаправлять трафик на изолированный сервер для анализа. Такие AI-ассистенты в киберзащите снижают нагрузку на людей и реагируют буквально на лету.

На рынке появляются продукты, которые совмещают возможности машинного обучения и классических брандмауэров/IPS. Они умеют, к примеру, обнаруживать нехарактерные последовательности запросов (которые могут указывать на работу сканера уязвимостей) или распознавать вредоносные команды, замаскированные под легитимный трафик. Если атакующий запускает ИИ для обхода вашей защиты, ваш «сторожевой ИИ» может играть в кошки-мышки не хуже. Многие крупные компании уже внедряют такие системы: продвинутый анализ поведения и интеллектуальные SIEM-платформы всё больше входят в практику. Даже среднему бизнесу сейчас доступны облачные сервисы по модели SaaS, которые применяют ML-алгоритмы к вашему трафику и предупреждают об атаках в реальном времени.

Поведенческий анализ пользователей (UEBA)

Одно дело – защищать периметр сети, и совсем другое – отлавливать угрозы внутри, когда злоумышленник уже проник. Здесь на помощь приходит UEBA (User and Entity Behavior Analytics) – поведенческая аналитика пользователей и сущностей. Проще говоря, система запоминает, как обычно ведут себя ваши сотрудники и системы, и замечает отклонения. Это очень мощный инструмент против тех случаев, когда, например, учётная запись легитимного пользователя компрометирована. Внешне действия идут от «своего» сотрудника – а значит, ни антивирус, ни файрвол не возразят. Зато UEBA насторожится: сотрудник Васильев обычно не работает по ночам и не скачивает базу данных клиентов, а тут вдруг в 2:47 ночи – именно это и происходит. Или, скажем, бухгалтерия никогда не заходит в серверные настройки, а от её имени идёт такой запрос. Значит, скорее всего учётка под контролем злоумышленника.

Системы UEBA используют машинное обучение, чтобы строить базовые профили нормального поведения для каждого пользователя и устройства. Они учитывают сотни факторов: геолокацию входа, время активности, типичные объемы передаваемых данных, перечень используемых приложений. Благодаря этому удаётся ловить тонкие признаки атак. Например, если атакующий при проникновении внутрь сети начнёт разыскивать ценную информацию, он непременно совершит нетипичные действия (откроет необычные файлы, обратится к новым узлам сети). Для человека единичный странный поступок может затеряться в общем потоке событий, но ИИ заметит даже мелочь – и свяжет её с другими «звоночками». В итоге безопасность получает сигнал: срочно проверьте активность пользователя, что-то тут не сходится.

Инструменты UEBA уже не раз спасали компании от внутренних утечек и захваченных аккаунтов, когда стандартные механизмы молчали. Внедрение поведенческой аналитики – следующий шаг после базовых вещей вроде антивирусов. Особенно она полезна сейчас, когда пароли могут быть украдены или угаданы ИИ-системами. Даже если злоумышленник вошёл в систему, он не сумеет долго действовать в тени, если у вас настроен поведенческий надзор.

Обучение сотрудников: противостоять обману ИИ

Как ни крути, человеческий фактор остаётся ключевым. Хакеры могут использовать самые продвинутые технологии, но зачастую конечная цель – обмануть именно человека: заставить кликнуть, ввести пароль, выдать секрет или перевести деньги. Поэтому одна из самых важных мер защиты – регулярное обучение персонала современным методам атаки, включая те, что проводятся с помощью ИИ.

Важно обновить корпоративные тренинги по безопасности с учётом новых реалий. Если раньше упор делали на фишинговые письма с ошибками, то теперь нужно показывать сотрудникам примеры безупречно написанных мошеннических писем. Пусть учатся обращать внимание на содержание и контекст: странные запросы, несоответствие привычным процессам, подозрительные вложения, даже если «всё выглядит официально». Полезно разбирать кейсы: вот письмо будто бы от коллеги, но просит срочно нарушить протокол – что в нём настораживает? Или: вам позвонил руководитель и попросил продиктовать пароль – почему этого не должно случиться в принципе?

Отдельное новое направление – распознавание дипфейков. Здесь задача сложная, но и решения появляются: существуют сервисы для проверки видео и аудио на признаки подделки. Обучите персонал простым правилам: если по телефону поступила нестандартная просьба (например, финансовый директор лично требует провести платёж, чего не бывало раньше) – перезвоните по официальному номеру или лично уточните. Если в видеозвонке начальник говорит что-то нелогичное, не спешите выполнять – свяжитесь другим каналом. Критически важно донести, что перепроверка теперь не прихоть, а необходимость. Лучше показаться чересчур осторожным, чем стать жертвой технологии.

Кроме того, поддерживайте культуру безопасности: поощряйте сотрудников сообщать о подозрительных письмах или звонках, даже если те оказались ложной тревогой. Современные атаки рассчитаны на нашу спешку и доверчивость – поэтому нужно прививать привычку брать паузу и анализировать. В конечном счёте, самая продвинутая система не спасёт, если сотрудник сам откроет двери злоумышленнику. А грамотный, настороженный работник способен остановить атаку там, где техника ещё не среагировала.

ML-модели для обнаружения аномалий

Помимо узконаправленных решений (таких как IDS или UEBA), бизнесу стоит обратить внимание на общий мониторинг аномалий с помощью машинного обучения. Речь о том, чтобы анализировать весь поток событий и данных в инфраструктуре, вычленяя из него потенциально опасные отклонения. Такие системы часто интегрируются в платформы SIEM (Security Information and Event Management) или используются как отдельные модули анализа сетевого трафика.

В отличие от классических правил, алгоритмы ML не требуют заранее прописанных сигнатур. Они учатся на ваших же логах и телеметрии: что считается нормой для вашей организации. Например, система может знать, что средний объём исходящего трафика с веб-сервера – 1 ГБ в день. Если вдруг за час ушло 50 ГБ на неизвестный адрес – явный аномальный всплеск, возможно, утечка данных. Или, допустим, сотрудник всегда подключается из офисной сети, а тут внезапно его учётка активно с иностранного IP – тоже повод насторожиться.

Модели аномалий бывают разными: от простых пороговых до продвинутых нейросетей, предсказывающих действия пользователей. Главное – они помогают выловить угрозы, для которых ещё нет имён. В сочетании с ручным анализом такие инструменты сильно повышают шансы заметить атаку на ранней стадии. Например, вы можете не знать, какой именно эксплойт внедрили хакеры, но увидите, что сервер начал вести себя «не как обычно» – и успеете отреагировать до того, как злоумышленник нанесёт серьёзный вред.

Компании уже активно экспериментируют с подобными решениями. Где-то алгоритмы мониторят сетевые соединения и отмечают, когда машина начинает сканировать соседние узлы (признак распространения атаки). Где-то анализируют запросы к базам данных – и сигналят, если вдруг рядовой пользователь извлекает гигантский массив информации, какой обычно выгружают только администраторы. Чем раньше вы заметите нестандартное событие, тем меньше ущерба успеют нанести киберпреступники. Машинный интеллект, трудолюбиво перебирающий статистику 24/7, здесь — бесценный помощник.

Защищённая инфраструктура и изоляция (VDS, выделенные серверы)

Наконец, не стоит забывать про базовый фундамент безопасности – вашу ИТ-инфраструктуру. Даже самый хитрый ИИ-атакующий натолкнётся на трудности, если сам объект атаки хорошо укреплён. Речь идёт о надёжном хостинге, сетевой архитектуре и сегментации, которые минимизируют шанс успешного проникновения или ущерба. В этом контексте выгодно использовать выделенные серверы или VDS (Virtual Dedicated Server) с повышенным контролем. В отличие от общих облачных ресурсов, где ваши данные соседствуют с чужими, выделенный или изолированный сервер даёт вам полный контроль над окружением и исключает риски «побочного ущерба» от других клиентов.

Кроме того, на выделенном сервере проще внедрять строгие политики безопасности: собственные брандмауэры, шифрование дисков, мониторинг процессов. Вы не зависите от настроек «общего хостинга» – можете закрутить гайки настолько, насколько требует ваша модель угроз. Аналогично, VDS с изоляцией позволяет настроить индивидуальные правила фильтрации трафика и отслеживать каждый пакет, входящий в вашу систему. Такие решения предоставляет, например, компания King Servers – у неё можно арендовать виртуальный или физический сервер с расширенными возможностями безопасности. Чем это полезно? Тем, что атаки на инфраструктуру (DDoS, сканирование портов, попытки взлома сервисов) будут проходить через дополнительные фильтры и слои защиты. Специалисты King Servers уделяют внимание изоляции клиентов и применяют продвинутые фильтры трафика и мониторинг аномалий, поэтому злоумышленникам сложнее использовать ваш сервер как цель или как плацдарм для атаки на других.

Подобного рода защищённая инфраструктура снижает вероятность, что автоматизированный сканер ИИ мгновенно найдёт уязвимость именно в вашем сервисе. А если даже попробует – у вас уже стоят преграды вроде Web Application Firewall, системы обнаружения вторжений и т.д., которые отсекают львиную долю автоматических атак. И конечно, не забывайте о резервном копировании, обновлениях и сегментации сети. Изолируйте критичные сегменты – например, бухгалтерию и серверы с конфиденциальными данными держите отдельно от внешних веб-приложений. Тогда даже если какой-то узел скомпрометирован, злоумышленнику (пусть даже с помощью ИИ) будет непросто распространить атаку дальше.

Заключение

Искусственный интеллект стал новым инструментом в руках хакеров, но это не означает, что бизнес обречён быть на шаг позади. Да, угрозы эволюционируют – появляются дипфейки, «умный» взлом и автоматизированные атаки – однако вместе с ними развиваются и средства защиты. В этой статье мы рассмотрели, как злоумышленники используют ML для усиления атак и какие ответные меры доступны компаниям уже сегодня. Главный вывод позитивен: при должном внимании и проактивном подходе вы способны противостоять даже высокотехнологичным злоумышленникам.

Что для этого нужно? Комбинация современных технологий и человеческой бдительности. Используйте потенциал ИИ в защитных решениях – от IDS нового поколения до поведенческого анализа и аномалий. Обучайте свою команду распознавать хитрые уловки – ведь мотивированный и информированный сотрудник не уступит машине в проницательности. Проведите ревизию инфраструктуры: возможно, стоит перенести критические сервисы на более защищённые площадки вроде изолированных серверов King Servers, где безопасность ставится во главу угла. Каждый такой шаг повышает вашу киберустойчивость.

Не откладывайте усиление защиты. Киберугрозы с участием ИИ уже не теоретическая перспектива, а часть нашего текущего ландшафта. Но у вас есть все шансы дать им отпор. Решения существуют – главное начать действовать. Чем раньше вы внедрите дополнительные меры, тем спокойнее будете спать, зная, что ваш бизнес готов к нападению хоть умного, хоть самого хитроумного хакера. Пора использовать возможности ИИ на благо безопасности и делать шаг навстречу новой, более защищённой цифровой эпохе.